Wissenschaftliche LiteraturIT-Sicherheit

Eine Auswahl unserer Fachbücher

Falls bei Ihnen die Veröffentlichung der Dissertation, Habilitation oder Masterarbeit ansteht, kontaktieren Sie uns jederzeit gern.

Zum Shop

Zum ShopLasse Schallenberg

Steuerung der IT-Sicherheit

Schriftenreihe innovative betriebswirtschaftliche Forschung und Praxis

Dieses Buch thematisiert die ganzheitliche Organisation und Steuerung unternehmerischer IT-Sicherheit. Dabei werden bevorzugt die betriebswirtschaftlichen Aspekte wie die Leistungsbeurteilung der IT-Sicherheit oder aber die Einschätzung der unternehmensindividuellen IT-Risikolage näher beleuchtet. [...]

BetriebswirtschaftInformationssicherheitInformationssicherheitsmanagementgesetzInformationstechnologieIT-ControllingIT-SicherheitIT-Steuerung

Kristian Sonntag

Digitale Ermittlungsmethoden nach § 100a StPO und § 100b StPO im Lichte ihrer normativen Voraussetzungen und Grenzen

Schriften zum Strafprozessrecht

Heimliche ÜberwachungIT-SicherheitOnline-DurchsuchungQuellen-TKÜSmarte GeräteStrafprozessrechtStrafrechtTelekommunikationsüberwachungVerdeckte Überwachung§ 100a StPO§ 100b StPO Zum Shop

Zum ShopSebastian-Amadeo Schmolck

Rechtliche Vorgaben für die Weitergabe und Nutzung von Softwareschwachstellen und Exploits

Moderne IT-Systeme werden von immer komplexer werdender Software gesteuert. Enthält solche Software sicherheitsrelevante Fehler, sind die jeweiligen IT-Systeme angreifbar. Sicherheitsrelevante Informationen über entsprechende Softwareschwachstellen und ihre Exploits sind deshalb ein hochsensibles Gut: betroffene…

CybersicherheitExploitsFull DisclosureHaftung für SicherheitslückenIT-GrundrechtIT-RechtIT-SicherheitResponsible DisclosureSchwachstelleSoftwarefehlerSoftwareschwachstelleZero-Day Zum Shop

Zum ShopMatthias Dorfner

Evaluation und Weiterentwicklung von Zertifizierungsverfahren für biometrische Systeme

Eine exemplarische Betrachtung von Zertifizierungsverfahren mit dem Schwerpunkt IT-Sicherheit

Studien zur Wirtschaftsinformatik

Biometrische Verfahren und Systeme ermöglichen eine für den Anwender komfortable und zudem personengebundene Variante der Identitätsprüfung. Gleichwohl unterliegen sie einer Vielzahl an Barrieren und Hemmnissen, welche durch geeignete Zertifizierungsverfahren erkannt und behoben werden können. [...]

Beurteilungskriterien biometrisches SystemBiometrieBiometrie NormenBiometrisches SystemCommon CriteriaEvaluationHemmnisse BiometrieIT-SicherheitNotwendigkeit ZertifizierungSicherheitsevaluationStandards BiometrieWirtschaftsinformatikZertifizierungsverfahren Zum Shop

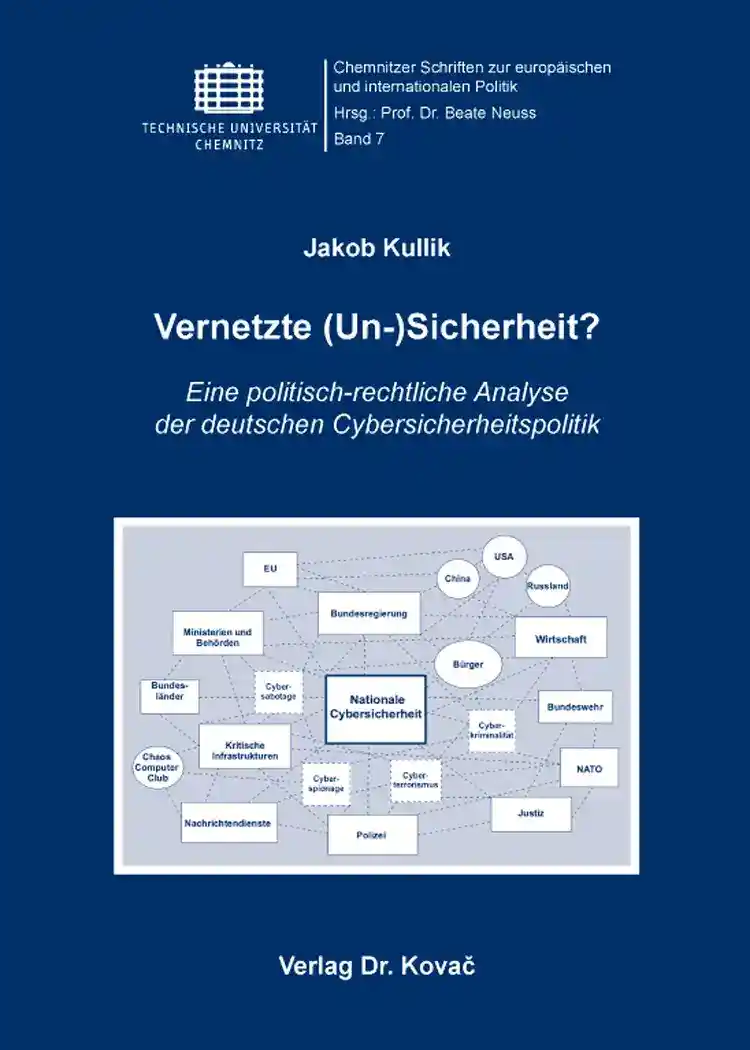

Zum ShopJakob Kullik

Vernetzte (Un-)Sicherheit?

Eine politisch-rechtliche Analyse der deutschen Cybersicherheitspolitik

Chemnitzer Schriften zur europäischen und internationalen Politik

Der Siegeszug der modernen Informations- und Kommunikationstechnologien hat zu einer weltweiten digitalen Vernetzung von Unternehmen, staatlichen Einrichtungen und (mobilen) Geräten geführt. Neben den zahlreichen positiven Auswirkungen, die diese Digitalisierungsrevolution mit sich gebracht hat, existiert auch eine…

CyberbedrohungenCybercrimeCyberkriminalitätCybersicherheitCyberterrorismusCyberwarDigitalisierungHackerInformatikInformations- und KommunikationstechnikIT-SicherheitKritische InfrastrukturenNATONSAPolitikwissenschaftRechtSicherheitspolitik im CyberspaceSicherheitsrisikenVernetzte SicherheitWirtschaftsspionage Zum Shop

Zum ShopChristian Jörg

Informationssystemsicherheit in deutschen klein- und mittelständischen Unternehmen

Eine empirische Analyse von Implementationsbarrieren

Schriftenreihe innovative betriebswirtschaftliche Forschung und Praxis

Die Notwendigkeit, Informationssysteme adäquat abzusichern, stellt insbesondere KMUs vor große Herausforderungen. Dies ist speziell dann von Bedeutung, wenn sich sicherheitsbedingte Störungen des Informationssystems unmittelbar auf die Leistungserstellung von Großunternehmen auswirken und somit den gesamten…

BetriebswirtschaftslehreEmpirische ForschungImplementationsbarrierenInformationssicherheitIT-SicherheitKleine UnternehmenKMUMittelständische UnternehmenSicherheitsindexUnternehmensberatungUnternehmensentwicklungWirtschaftsinformatik Zum Shop

Zum ShopMarc Hofmann

Management operationeller IT-Risiken

Im Kontext von Basel II, MaRisk und anderen aufsichtsrechtlichen Vorgaben

Studien zur Wirtschaftsinformatik

Operationelle Risiken sind in den letzten Jahren auf der einen Seite durch zahlreiche aufsichtsrechtliche Anforderungen, wie z. B. Basel II oder MaRisk, auf der anderen Seite durch die Wahrnehmung spektakulärer Schadensfälle in den Blickpunkt der Bankenlandschaft geraten. [...]

BankenaufsichtBussines Impact ManagementComplianceFrüherkennungssystemeInformatikIT-SicherheitNotfallvorsorgeRisikomanagementSicherheitsmanagement Zum Shop

Zum ShopSönke S. Gold

Transparenter Schutz der Aufenthaltsinformation in Mobilfunksystemen

Forschungsergebnisse zur Informatik

Gerätemobilität, eine wesentliche Eigenschaft von Mobilfunksystemen, setzt eine Infrastruktur voraus, mit der einer Mobilstation funkgebundener Netzzugang über die nächstgelegene Basisstation gewährt werden kann. Mobility Management-Prozeduren ermitteln den aktuellen Aufenthaltsort, damit eingehende Anrufe zu…

AufenthaltsinformationenDatenschutzGMSInformatikIntelligente NetzeIT-SicherheitMobilfunksystemeMobility ManagementMobilkommunikation