Wissenschaftliche LiteraturIT

Eine Auswahl unserer Fachbücher

Falls bei Ihnen die Veröffentlichung der Dissertation, Habilitation oder Masterarbeit ansteht, kontaktieren Sie uns jederzeit gern.

Zum Shop

Zum ShopDaniel Taraz

Das Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme und die Gewährleistung digitaler Privatheit im grundrechtlichen Kontext

Wegbereitung für eine digitale Privatsphäre?

Beiträge zu Datenschutz und Informationsfreiheit

Das Bundesverfassungsgericht entschied sich anlässlich einer Ermächtigung zu sog. Online-Durchsuchungen am 27. Februar 2008 für die Etablierung eines neuen Grundrechts. Darin wurden gerade informationstechnische Systeme als besonders schützenswerte Orte der Persönlichkeitsentfaltung aufgedeckt und dessen…

BundesverfassungsgerichtDatenschutzDigitale FreiheitDigitale PrivatsphäreDigitalisierungGrundrechteIT-GrundrechtOnline-DurchsuchungStaatsrechtVerfassungsrecht Zum Shop

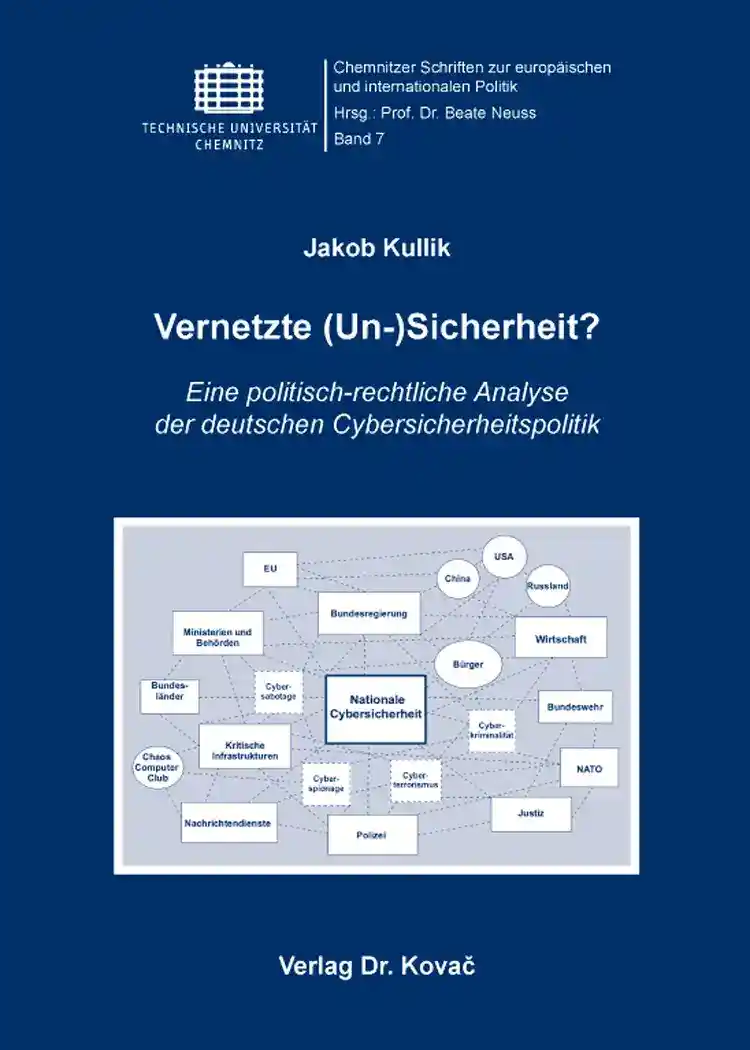

Zum ShopJakob Kullik

Vernetzte (Un-)Sicherheit?

Eine politisch-rechtliche Analyse der deutschen Cybersicherheitspolitik

Chemnitzer Schriften zur europäischen und internationalen Politik

Der Siegeszug der modernen Informations- und Kommunikationstechnologien hat zu einer weltweiten digitalen Vernetzung von Unternehmen, staatlichen Einrichtungen und (mobilen) Geräten geführt. Neben den zahlreichen positiven Auswirkungen, die diese Digitalisierungsrevolution mit sich gebracht hat, existiert auch eine…

CyberbedrohungenCybercrimeCyberkriminalitätCybersicherheitCyberterrorismusCyberwarDigitalisierungHackerInformatikInformations- und KommunikationstechnikIT-SicherheitKritische InfrastrukturenNATONSAPolitikwissenschaftRechtSicherheitspolitik im CyberspaceSicherheitsrisikenVernetzte SicherheitWirtschaftsspionage Zum Shop

Zum ShopCarsten Wehmeyer

Arbeit und Ausbildung von IT-Fachkräften im europäischen Vergleich

Neue Ansätze arbeitsprozessorientierter Qualifikations- und Curriculumforschung als Analyse- und Gestaltungsgrundlage für ein generisches „ICT skills and qualifications framework“

Die Arbeit und Ausbildung von Fachkräften der Informations- und Telekommunikationstechnik (IT) ist durch eine besonders hohe Dynamik gekennzeichnet. Dies betrifft sowohl die Entwicklung neuer IT-Berufsbilder sowie (beruflicher) Aus- und Weiterbildungsgänge im IT-Bereich. Problematisch ist in diesem Zusammenhang der…

ArbeitsprozesseArbeitsstudienAusbildungssystemeBerufsbildungsforschungBerufsdidaktikBerufspädagogikBerufswissenschaftBologna-ProzessBrügge-Kopenhagen-ProzessCurriculumforschungECVETElektrotechnikEQFEvaluationFähigkeitsdefiziteInformatikISCED 97ISCO 88IT-AusbildungsberufeIT-BerufeIT-BerufsbilderIT-BrancheIT-FachkräfteIT AusbildungLissabon-StrategieNACEPädagogikQualifikationsforschungQualifikationskonzepteskills-qualifications-mismatchskills gapskills requirementsskills shortageTelekommunikationstechnik Zum Shop

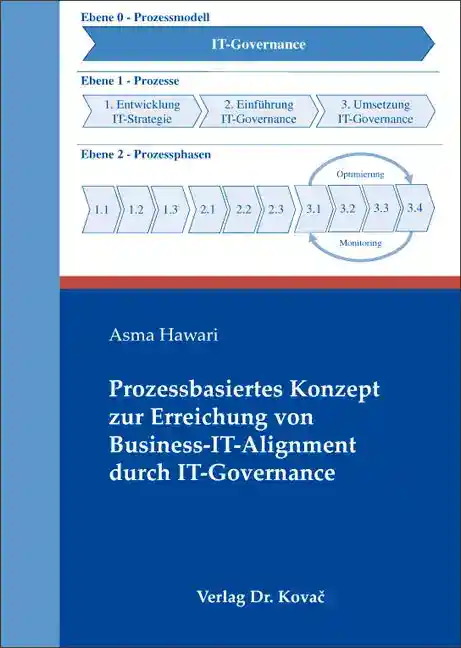

Zum ShopAsma Hawari

Prozessbasiertes Konzept zur Erreichung von Business-IT-Alignment durch IT-Governance

Studien zur Wirtschaftsinformatik

Der Einsatz der IT hat sich zu einem essentiellen Erfolgsfaktor entwickelt, mit dem sich nahezu jedes Unternehmen auseinandersetzen muss und in den immer mehr Kosten und Zeit einfließen.

Diese Studie befasst sich mit der Erstellung eines gesamtheitlichen Konzepts zur Unterstützung des Einsatzes und der…

BITABusiness-IT-AlignmentCObITControl Objectives for Information and related TechnologyEinführungsprozessFinanzdienstleisterInformatikInformationsmanagementIT-GovernanceIT-ManagementIT-Portfolio-ManagementIT-StrategieProzessmodellReferenzmodelleWirtschaftsinformatikWirtschaftswissenschaft Zum Shop

Zum ShopPawel Kubzdyl

Management of Change and its Role in Facilitating IT Organizational Changes and Key IT Initiatives

Studien zur Wirtschaftsinformatik

Die IT repräsentiert das organisatorische Rückgrat, welches Geschäftsprozesse und Informationsflüsse in Unternehmen integriert und steuert. Die derzeitige Dynamik der IT bedingt, einerseits strategische technologische Neuerungen schnell zu erkennen und andererseits mittels effizienter und effektiver Strategien…

InformationsmanagementInformationstechnologieIT and Management of changeIT buisness changeIT change ManagementIT organizational changeManagement of changeOrganisationswandelOrganisatorischer WandelOrganizational ChangeUnternehmensführungWirtschaftsinformatik Zum Shop

Zum ShopMichael Lang

Innovationsorientiertes IT-Management

Ansätze zur Förderung von IT-basierten Geschäftsinnovationen

Studien zur Wirtschaftsinformatik

In vielen Unternehmen ist IT inzwischen wesentlich mehr als eine reine ’Unterstützungsfunktion’. Bei IT handelt es sich nämlich um eine Technologie, die Geschäftsinnovationen und daraus resultierende Wettbewerbsvorteile oftmals erst möglich macht. So stellt IT die entscheidende Grundlage für zahlreiche neue…

Chief Information OfficerCIOInformatikInformationstechnologieInnovationIT-basierte InnovationIT-LeiterIT-ManagementIT-ManagerIT-OrganisationIT-PersonalIT-ProjektIT-ProzessIT-ServiceIT-SystemIT-VerantwortlicherUnternehmensführung Zum Shop

Zum ShopPhillip Messerschmidt

Rentabilität von Identity und Access Management im digitalen Wandel

Studien zur Wirtschaftsinformatik

Identity und Access Management (IAM) stellt eine grundlegende Infrastruktur für jede Organisation dar. Da sich IAM kontinuierlich weiterentwickelt, wird es zukünftig auch durch das digitale Umfeld geprägt. Infolgedessen entwickeln sich effiziente IAM-Systeme mit einer durchdachten Strategie zu entscheidenden…

4A-ModellAccess ManagementBayesion NetworkBayes NetzDigitaler WandelIAMIdentity ManagementIT-InvestitionIT-Security InfrastrukturKausalketteRentabilitätWirtschaftsinformatik Zum Shop

Zum ShopSebastian-Amadeo Schmolck

Rechtliche Vorgaben für die Weitergabe und Nutzung von Softwareschwachstellen und Exploits

Moderne IT-Systeme werden von immer komplexer werdender Software gesteuert. Enthält solche Software sicherheitsrelevante Fehler, sind die jeweiligen IT-Systeme angreifbar. Sicherheitsrelevante Informationen über entsprechende Softwareschwachstellen und ihre Exploits sind deshalb ein hochsensibles Gut: betroffene…

CybersicherheitExploitsFull DisclosureHaftung für SicherheitslückenIT-GrundrechtIT-RechtIT-SicherheitResponsible DisclosureSchwachstelleSoftwarefehlerSoftwareschwachstelleZero-Day Zum Shop

Zum ShopClaudius Regn

Strategisches Denken und Gestaltung von IT bei Komplexität, Dynamik und Unsicherheit

Entwicklung eines Denkansatzes auf Grundlage der Komplexitätstheorie

Die Beherrschung allgegenwärtiger Komplexität, Dynamik und Unsicherheit steht im Mittelpunkt erfolgreichen Managements mit dem Ziel langfristigen Überlebens in der heutigen und zukünftigen Wirtschaftswelt. Die Herausforderung ist für IT-basiertes Strategisches Management besonders groß: IT wird von Unternehmen in…

BetriebswirtschaftslehreInformationsthechnologieIT-StrategieIT GovernanceKomplexitätKomplexitätstheorieNachhaltigkeitStrategieprozessStrategisches ManagementSystemtheorieUnternehmensführungWettbewerbsvorteileWirtschaftskrise Zum Shop

Zum ShopAndreas Hauser

The Invocation of the Responsibility to Protect (R2P) Doctrine à la Libya With Regard to Syria

Was it a Realistic Scenario?

Völkerrecht, Europarecht, Vergleichendes Öffentliches Recht

Die Responsibility to Protect (R2P; im deutschen Sprachgebrauch als Schutzverantwortung bekannt) ist ein relativ neues Geschöpf auf der internationalen Bühne. Es handelt sich dabei um ein Konzept, das eine hybride Struktur innehat: R2P weist sowohl rein politische als auch völkerrechtlich bindende Komponenten auf.…

Humanisation of International LawHumanisierung des VölkerrechtsInternationale BeziehungenLibyaLibyen SchutzverantwortungMilitärische InterventionMilitary InterventionR2PResponsibility to ProtectSchutzverantwortungSicherheitsrat der Vereinten NationenSyriaSyrienUNUN-SicherheitsratUnited NationsUnited Nations Security CouncilVereinte NationenVNVölkerrecht